本記事では、サイバーセキュリティ初心者の方にもわかりやすいように、セキュリティ診断について詳しく解説します。セキュリティ診断は、情報システムやウェブサイトに存在する脆弱性(セキュリティ上の穴)を特定するための重要な手法です。 このブログでは、セキュリティ診断の概要や目的、実施方法、利点について5回のシリーズで解説します。

今回はその初回として、「セキュリティ診断」についてその基本をご説明します。

【セキュリティ診断とは】

セキュリティ診断は、外部からの攻撃によって情報システムが侵害される可能性のある脆弱性を特定するための活動です。

セキュリティ診断は、情報システムやウェブサイトに対して実施され、既知の脆弱性や攻撃可能性を洗い出し、それに対する対策を講じるための基盤を提供します。

【脆弱性の特定と評価】

セキュリティ診断では、脆弱性の特定と評価が行われます。特に、以下の要素が重要です。

- 既知の脆弱性の特定:CVE(脆弱性識別番号)を活用し、システムベンダーや公開情報から既知の脆弱性を特定します。

- 脆弱性の緊急度と影響度の評価:CVSS(Common Vulnerability Scoring System)を使用し、脆弱性の緊急度と影響度を評価します。

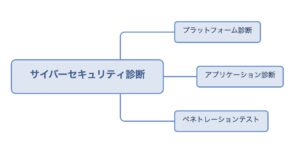

【セキュリティ診断の種類】

セキュリティ診断には、主に以下の種類があります。

- プラットフォーム診断:システムやネットワーク機器などの既知の脆弱性を洗い出し、リスクレベルを評価します。

- アプリケーション診断:Webアプリケーションなどのアプリケーションレベルの脆弱性を特定し、応答の検証やセキュリティ上の脆弱性を評価します。

- ペネトレーションテスト:実際の攻撃手法を用いてシステムの脆弱性を洗い出し、侵入や攻撃の可能性を評価します。

【プラットフォーム診断】

プラットフォーム診断は、システムやネットワーク機器などの既知の脆弱性を洗い出し、リスクレベルを評価する手法です。主な活動としては、以下のようなものがあります。

- CVEの利用:脆弱性情報はCVEという識別番号で統一され、公表されます。プラットフォーム診断では、CVEから脆弱性情報を収集し、システムへの影響度や対策の必要性を評価します。

- CVSSの活用:CVSSを使用して、脆弱性の緊急度や影響度を評価します。これにより、リスクの高い脆弱性や対策の優先順位を判断することができます。

- ツールの利用:Nessusなどのツールを使用して、既知の脆弱性を自動的に検出します。技術者のスキルによる診断の差は出にくいため、ツールの利用が一般的です。

【アプリケーション診断】

アプリケーション診断は、Webアプリケーションなどのアプリケーションレベルの脆弱性を特定し、応答の検証やセキュリティ上の脆弱性を評価する手法です。

主な活動としては、以下のようなものがあります。

- 不正な応答の検証:アプリケーションが予期しない入力に対して正常な応答を返すかどうかを確認します。SQLインジェクションやバッファオーバーフローなど、アプリケーションの脆弱性を悪用した攻撃を模擬します。

- セキュリティ設定の評価:アプリケーションのセキュリティ設定が適切に行われているかを確認します。セッション管理やアクセス制御などのセキュリティ上の脆弱性を特定し、対策の必要性を評価します。

- ツールの利用:OWASP ZAP、Burp Suite、VEXなどのツールを使用して、アプリケーションの脆弱性を自動的に検出します。これにより、大規模なアプリケーションでも効率的に診断を行うことができます。

【ペネトレーションテスト】

ペネトレーションテストは、実際の攻撃手法を用いてシステムの脆弱性を洗い出し、侵入や攻撃の可能性を評価する手法です。

主な活動としては、以下のようなものがあります。

- 情報収集:ターゲットとなるシステムに関する情報を収集します。これには、ネットワーク構成やサービスの稼働状況、セキュリティ対策の情報などが含まれます。

- 脆弱性スキャン:自動化ツールや手動による脆弱性スキャンを実施します。これにより、システムに存在する脆弱性を洗い出し、攻撃の可能性を評価します。

- 侵入試験:実際の攻撃手法を用いてシステムに侵入を試みます。これにより、セキュリティ対策の脆弱性や不正アクセスの可能性を評価します。

【セキュリティ診断の利点】

セキュリティ診断には以下のような利点があります。

- 脆弱性の特定:セキュリティ診断を通じて、システムやアプリケーションに存在する脆弱性を特定することができます。これにより、未知の脆弱性や攻撃リスクに対する認識を高めることができます。

- 対策の講じやすさ:セキュリティ診断の結果を元に、特定の脆弱性に対する対策を講じることができます。早期の対策により、被害の最小化や情報漏洩の防止が可能となります。

- 法令や規制の遵守:セキュリティ診断は、法令や規制に対する遵守の一環として行われることがあります。セキュリティ診断の実施により、セキュリティ関連の法的要件を満たすことができます。

【まとめ】

本記事では、セキュリティ診断について詳しく解説しました。セキュリティ診断は、情報システムやウェブサイトに存在する脆弱性を特定するための重要な手法です。主なセキュリティ診断の種類として、プラットフォーム診断とアプリケーション診断を紹介しました。

プラットフォーム診断では、システムやネットワーク機器などの既知の脆弱性を洗い出し、リスクレベルを評価します。アプリケーション診断では、Webアプリケーションなどのアプリケーションレベルの脆弱性を特定し、応答の検証やセキュリティ上の脆弱性を評価します。

また、ペネトレーションテストは、実際の攻撃手法を用いてシステムの脆弱性を洗い出し、侵入や攻撃の可能性を評価します。高度な知識と経験を持ったホワイトハッカーによって行われるこのテストは、システムの実際の脆弱性を明らかにし、対策のための具体的なアクションプランを立てる上で重要です。

セキュリティ診断の利点としては、脆弱性の特定や対策の講じやすさ、法令や規制の遵守などがあります。セキュリティ診断を通じて、システムのセキュリティレベルを向上させ、情報漏洩や被害の最小化を図ることが重要です。

セキュリティ診断は継続的に実施されるべきであり、テクノロジーの進化や新たな脅威に対応するためにも常に最新の手法やツールを活用することが求められます。セキュリティ診断を適切に実施することで、情報システムやウェブサイトの安全性を確保し、信頼性の高いサービスを提供することが可能となります。

引用元の配信メール本文

【お役立ち情報#1】レイ・イージス・ジャパン

今日から5回にわたって皆さんがご興味を持っていそうな話題について簡単な案内をさせていただきます。お時間があるようでしたら、簡単なコメント(良かった、ひどかったという一言でも結構です)をいただけるとありがたいです。

セキュリティ診断とは

まずは最初のトピックですが、本日はセキュリティ診断って何をしているのかを簡単にまとめてみました。

世間には、セキュリティ診断サービスを提供している会社や個人がたくさんいますが、一般的には、Webサイトなどの情報システムに対して、外部から攻撃されるきっかけになるような穴(私たちの業界では脆弱性と呼んでます)があるかどうかを調べるのが脆弱性診断サービスと言われているものです。

システムやネットワーク機器などの既知の脆弱性は、以前はシステムベンダーなどが個別に発表していましたが、現在では脆弱性識別番号(CVE-2021-36948のように、何年に見つかった何番目の脆弱性かが分かるようになっています)で統一され公表されています。また、それぞれの脆弱性は、どの程度緊急性が高いのか、影響が大きいのかをCVSS(Common Vulnerability Scoring System)という国際的に汎用的な評価手法を使って、情報レベルの0から危険度が最高の10までの数値で大まかに分かるようになっています。

CVEで発表された脆弱性に対しては、各システムベンダー等からパッチや新しいバージョン、正しい設定・修正方法が提供されているのですが、皆様がお使いのシステムが対応する新しいパッチを正しく適用しているか、新しいバージョンになっているかなどを確認し、CVSSによるリスクレベルで分類してあなたのシステムにどれだけのリスクがあるかどうかを調べるのがネットワーク診断とかプラットフォーム診断と呼ばれるものです。

一般には、Nessusのように最新の脆弱性情報を内部にデータベースとして持っているツールを使って作業をおこなうもので、技術者のスキルによる診断の差は出にくいとされています。使っているツールの差は致し方ないですが。

更に、Webサイトなどにhttpなどのアクセスを行い、既知の脆弱性をつくような攻撃に対して備えができているかどうかという所まで細かく調べるのが一般的に脆弱性診断と呼ばれるものです。より具体的に示すために、Webアプリケーション脆弱性診断などと呼ばれることもあります。先ほどのプラットフォーム診断などでは調べないようなアプリケーションレベルの応答なども細かく調べてくれます。例えばSQLでのクエリをアプリケーションが期待していない形で送っておかしな応答を引き起こさないか、大量にクエリを送り付けて、メモリバッファオーバフローをひき起こして異常な動作を引き起こさせることが出来ないかなどを調べることになります。脆弱性診断を受けることで、既知の脆弱性については対策が十分にされていることを確認することができます。対策が不十分な場合にはCVSSのリスクレベルを使って、対策が必要な箇所などを指摘します。この作業には、OWASP ZAP、Burp Suite、VEXなどのオープンソースや市販のツール、あるいは診断会社が独自開発したツールなどが使われますが、ツールの使い方や技術者の経験などによって結果(発見する脆弱性や診断に要する期間など)に差が出やすくなります。

更に、実際にシステム外部から侵入し、システムの設定を勝手に変更したり、マルウェア等を埋め込んだり、情報を盗み出したりできるかどうかまで調べるのがペネトレーションテスト(侵入テストとも言います)といわれるものです。この作業には、高度な知識と経験を持ったホワイトハッカーと言われるレベルの技術者が行います。ここでもMetasploitなどのツールや診断会社独自のツールなどが使われますが、最新のバージョンやパッチなどで装備されたシステムへの侵入は単純なツールだけでは難しく、本物のハッカーとしての技術や経験によって診断結果は大きく異なってくるものです。技術力、実績がともにあるような診断会社に依頼しないと期待する効果が得られないこともあります。

最初のメールから長くなってしまいましたが、ためになったでしょうか?次回はCVSS, MITRE, CVSなどについて簡単にまとめた情報をお送りする予定です。

株式会社レイ・イージス・ジャパン

青木 登

(ここにはメールリストのURLをリンクしても良いでしょう)